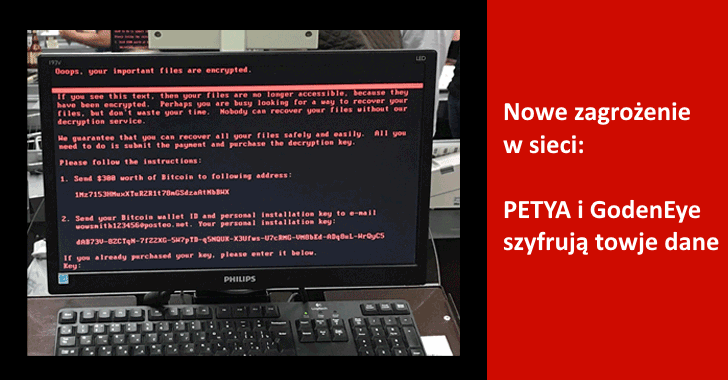

Producent oprogramowania Bitdefender zidentyfikował zmasowany atak ransomware, który ma swoje źródło w wersji GoldenEye / Petya. Aktualnie na całym świecie hakerzy atakują kolejne ofiary. W przeciwieństwie do innych gatunków ransomware, GoldenEye nie szyfruje poszczególnych plików, ale przeważnie CAŁY TWARDY DYSK. Następnie wymusza restart, aby zapobiec dostępowi do informacji. Gdy proces szyfrowania jest zakończony, GoldenEye blokuje komputer i żąda 300$ okupu.

Wstępne dochodzenie ekspertów Bitdefender ujawnia, że ten typ ransomware rozprzestrzenia się automatycznie z jednego komputera na inny, wykorzystując wiele luk w zabezpieczeniach systemu operacyjnego, włącznie z exploitem EternalBlue, o którym ostatnio było głośno podczas ataku #WannaCry.

Co to jest ransomware Petya / GoldenEye?

Ransomware to złośliwe programy, które szyfrują dane na komputerze użytkownika i żądają za ich odblokowanie okupu. W dniu 27 czerwca 2017 r. atak z wykorzystaniem zagrożenia typu ransomware, znanym jako Petya (wykrywanym przez ESET jako Win32/Diskcoder.C Trojan) uderzył w firmy i instytucje na całym świecie, w szczególności na Ukrainie.

Zagrożenie szyfrujące Petya atakuje główny sektor rozruchowy dysku tzw. MBR (Master Boot Record). Jeśli złośliwy program zainfekuje MBR, zaszyfrowana zostanie w konsekwencji cała powierzchnia dysku, a tym samym wszystkie dane. Następnie użytkownik komputera otrzyma wiadomość, że pliki zostały zaszyfrowane, a ich odblokowanie jest możliwe po wpłaceniu okupu. Zrealizowanie żądania nie przyniesie jednak oczekiwanego efektu – konto hakerów służące do wpłat okup zostało zablokowane.

Co to jest ransomware WannaCry?

12 maja 2017 roku, ransomware WannaCry (wykrywany przez ESET jako Win32/Filecoder.WannaCryptor.D) błyskawicznie rozprzestrzenił się po całym globie.

Zaraz po przedostaniu się na komputery użytkowników WannaCry szyfrował wszystkie pliki zapisane na dyskach, blokując tym samym do nich dostęp. Za odszyfrowanie zbiorów WannaCry żądał okupu w kryptowalucie Bitcoin.

Koszt zdjęcia blokady (odszyfrowania plików) wzrastał, wraz z upływającym czasem. Jeśli użytkownik nie wpłacił okupu do zdefiniowanej daty, możliwość odzyskania dostępu do plików przepadała bezpowrotnie.

Wg firmy ESET producenta oprogramowania zabezpieczającego miejsce pierwotnego wystąpienia wirusa to Ukraina. Przestępcy wykorzystali popularne wśród instytucji finansowych na Ukrainie oprogramowanie M.E.Doc. Kilka z nich pobrało aktualizacje zarażone trojanem, co umożliwiło hakerom atak na szeroką skalę z wykorzystaniem nieświadomych tego organizacji.

Firma M.E.Doc wydała specjalny komunikat, w którym ostrzega swoich użytkowników.

Dyrektorka Australian Centre for Cyber Security, profesor Jill Slay, potwierdza w serwisie abc.net.au, że Petya jest ze Wschodu:

– Miejscem powstania tego ransomware jest prawdopodobnie Ukraina. Oryginalne maile zarażone złośliwym kodem były napisane po rosyjsku i ukraińsku – zaznacza prof. Slay. – Wirus pod postacią złośliwych instrukcji przenosi się wraz z plikami Worda lub PDF. Program przejmuje kontrolę nad systemem Windows, szyfrując pliki, a przestępcy żądają pieniędzy – wyjaśnia.

Robert Lipovsky uzupełnia, że wyłączenie zainfekowanego komputera i nieuruchamianie go może zapobiec zaszyfrowaniu dysku przez Petyę. Część plików może jednak zostać zablokowanych, a MBR dysku zmodyfikowany.

Jak się chronić ?

W ofercie PRIMA -Komputery znajduje się oprogramowanie antywirusowe ESET i BITDEFENDER, które chroni swoich klientów przed tymi zagrożeniami. Polecamy również oprogramowanie tworzenia automatycznych kopii bezpieczeństwa ShadowProtect, które dodatkowo podnosi poziom bezpieczeństwa i umożliwia przywrócenie danych w wypadku infekcji złośliwym oprogramowaniem.

Co robić w przypadku infekcji ?

Kaspersky na swojej stronie zaleca, aby:

1. Nie wyłączać oprogramowania antywirusowego.

2. Natychmiast, ręcznie, zaktualizować bazy wirusów programu.

3. Sprawdzać dostępność takich aktualizacji kilka razy w ciągu dnia.

4. Jako dodatkowe zabezpieczenie za pomocą AppLockera wyłączyć wykonywanie pliku o nazwie perfc.dat oraz PSExec, będącego częścią Sysinternal Suite.

5. Zaktualizować Windows, szczególnie jeśli chodzi o łatkę MS17-010.

źródła:

www.eset.pl, www.chip.pl, www.bitdedender.pl